Um ataque de hacker capaz de derrubar o site de uma grande empresa, um tribunal de Justiça ou um órgão do governo é vendido sem restrições na internet. O mercado criminoso oferece serviços de sobrecarregar páginas virtuais em fóruns da Deep Web, uma camada da internet não acessível por navegadores e endereços convencionais. Os preços pelas ações variam conforme o impacto e o tempo da ação cibernética.

A lista de preços médios dos crimes virtuais comercializados na Deep Web é divulgada anualmente pelo Privacy Affairs, um coletivo de profissionais de cibersegurança. Na cotação mais recente, um ataque tipo DDoS com até 50 mil requisições a cada segundo e duração de uma hora sai por US$ 10 dólares. A investida contra o site do Tribunal Superior Eleitoral (TSE), no primeiro turno das eleições, por exemplo, teve 463 mil conexões por segundo e tempo total de ataque de 20 minutos.

##RECOMENDA##

Mais conhecido por ataque de negação de serviço, o Distributed Denial of Service, DDoS na sigla em inglês, é o produto do momento no mercado do crime da internet. A partir de vírus introduzidos em computadores em geral, transformados em máquinas "zumbis", esse ataque envia pedidos de conexões a um site ou servidor, de modo a sobrecarregar o sistema, deixá-lo lento ou derrubá-lo.

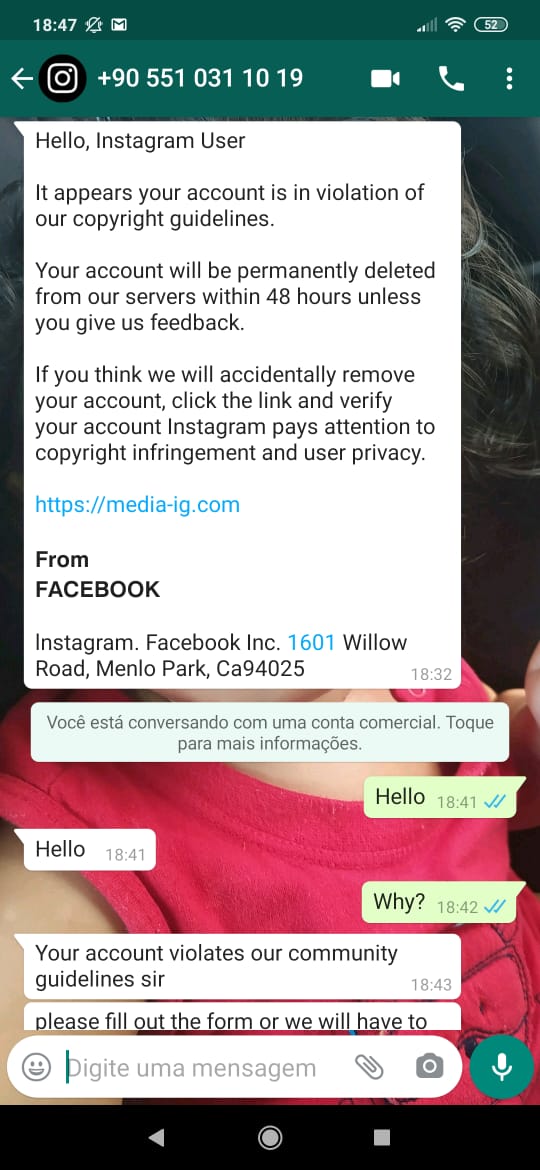

No submundo cibernético, o contratante do serviço precisa apenas fazer contato com o hacker, apresentar a demanda e efetuar o pagamento - geralmente, em criptomoedas. O mercado hacker funciona sob demanda contra alvos específicos, mas também com a oferta de ferramentas que exigem de quem paga por elas pouco conhecimento de programação de computadores.

Com cadastros que exigem somente um e-mail e pagamento em criptomoedas, é possível realizar o ataque de negação de serviço por conta própria. Esse modelo "self service" é um dos principais avanços do cibercrime nos últimos anos para vender o serviço. Ele dispensa a necessidade de um hacker coordenar a investida. "Há um marco em 2018, a partir de hackers israelenses que criaram esse mercado", diz o diretor de tecnologia e especialista em DDoS, Tiago Ayub. "Os cibercriminosos partiram para a linha do eufemismo. Eles oferecem um teste de estresse de IP", afirma. "No Brasil, graças à facilidade de fazer ataques, alguns começaram a usar como ação anticompetitiva, para deixar concorrentes fora do ar."

Em tese, a ferramenta "estresse de IP" funciona para verificar se determinado endereço suporta certo volume de conexões. Na prática, não exige nenhum contrato ou identificação e pode ser usado contra qualquer alvo. Como os pagamentos são em criptomoedas, torna-se difícil a identificação de quem recorre ao serviço para causar prejuízos.

A reportagem se passou por interessada no serviço de sites que oferecem o "estresse de IP". A uma pergunta se o sistema poderia ser usado contra sites do governo brasileiro, o responsável de um desses serviços não descartou a possibilidade. "Não lançamos testes de estresse por nossa conta. Por favor, tente por sua conta mesmo", sugeriu. A um segundo site, a reportagem perguntou se aquilo não era ilegal, e se não poderia haver problemas com as autoridades brasileiras. "Não sou advogado e as leis são diferentes em todos os países. Não saberia te dizer", foi a resposta.

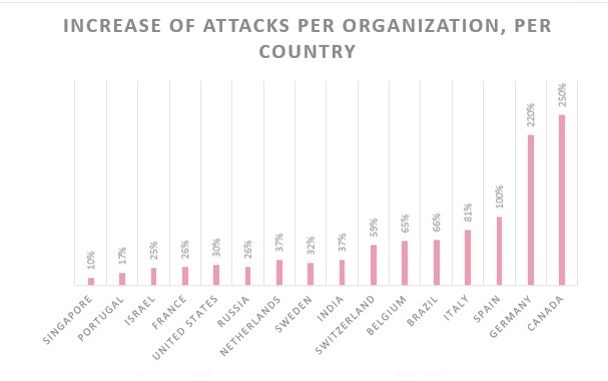

Consultores da área registram uma escalada robusta dos chamados ataques distribuídos de negação de serviço. O crescimento, afirma, ocorre no momento em que o mundo é obrigado a concentrar comunicações, negócios e serviços em canais digitais, em razão da pandemia. O mecanismo serve para sobrecarregar servidores, derrubar sites, impedir o acesso de usuários e minar a credibilidade de empresas e instituições.

Funciona assim: hackers geram um tráfego artificial a sites e servidores, em escala superior ao que os sistemas suportam. Esses acessos vêm de "botnets", redes de dispositivos infectados para operar como os atacantes desejam. Podem ser roteadores, celulares e até eletrodomésticos conectados. A sobrecarga derruba o alvo ou deixa a navegação lenta para usuários comuns. E, ainda, pode vir acompanhada de extorsão para cessar as investidas.

Mercado promissor

A expansão do mercado hacker no País se deve à popularização do acesso e ao desleixo dos internautas brasileiros com segurança digital. Levantamento solicitado pelo Estadão à empresa californiana Nexusguard, especializada em cibersegurança e no monitoramento de vulnerabilidades digitais, mostra um salto em ataques DDoS no Brasil, de 58 no terceiro trimestre de 2019 para 24.403 no mesmo período deste ano. Nos últimos três meses do ano passado, foram 4.264, quantidade também bem abaixo dos parâmetros atuais.

O Brasil também cresce como origem de ataques, ou seja, como fonte de dispositivos infectados para sobrecarregar sistemas. Os dados da consultoria apontam que o total de dispositivos usados por hackers para realização de ataques de negação de serviço cresceu de 185 para 6.598 do primeiro ao terceiro trimestre deste ano.

São computadores, roteadores, celulares ou demais dispositivos com conexão à internet que estão contaminados por vírus ou que têm senhas padronizadas facilmente descobertas remotamente. Estes milhares de dispositivos foram capazes de enviar 7,4 milhões de requisições durante ataques a sites.

No caso do TSE, os ataques partiram de máquinas no Brasil, nos Estados Unidos e na Nova Zelândia. "O uso pesado e a dependência de serviços online em meio à covid-19 levaram ao aumento acentuado dos ataques DDoS. Eles se tornaram um dos tipos mais comuns de ameaças que atualmente assolam o mercado global", disse à reportagem Tony Miu, gerente de pesquisas da Nexusguard.

"O crescimento no uso da tecnologia geralmente anda de mãos dadas com uma falta de conscientização em segurança cibernética, levando a uma deficiência na segurança de dispositivos que serão explorados por hackers", afirmou. As informações são do jornal O Estado de S. Paulo.